Outils d'utilisateurs

Ceci est une ancienne révision du document !

Table des matières

L'épreuve

Tout est là, les questions ainsi que les fichiers sources: http://www.cfreds.nist.gov/dfrws/Rhino_Hunt.html

Questions

1. Who gave the accused a telnet/ftp account?

Jeremy voir le fichier Doc

2. What’s the username/password for the account?

gnome/gnome123, voir traces FTP

3. What relevant file transfers appear in the network traces?

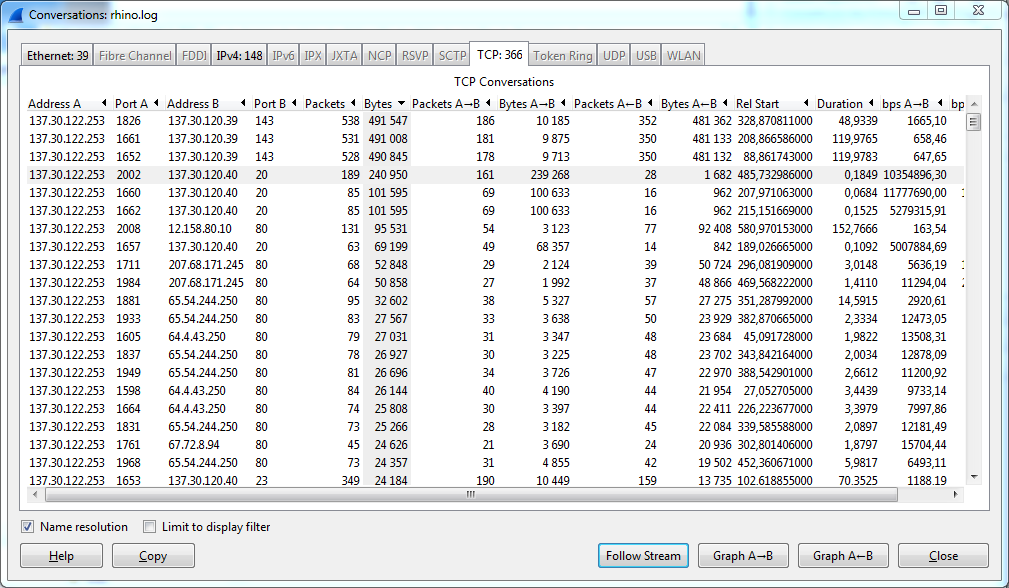

- Dans rhino.log:

Après avoir ouvert ce log avec wireshark, on peut afficher les conversations et les trier par volume échangé pour se rendre compte de la chose:

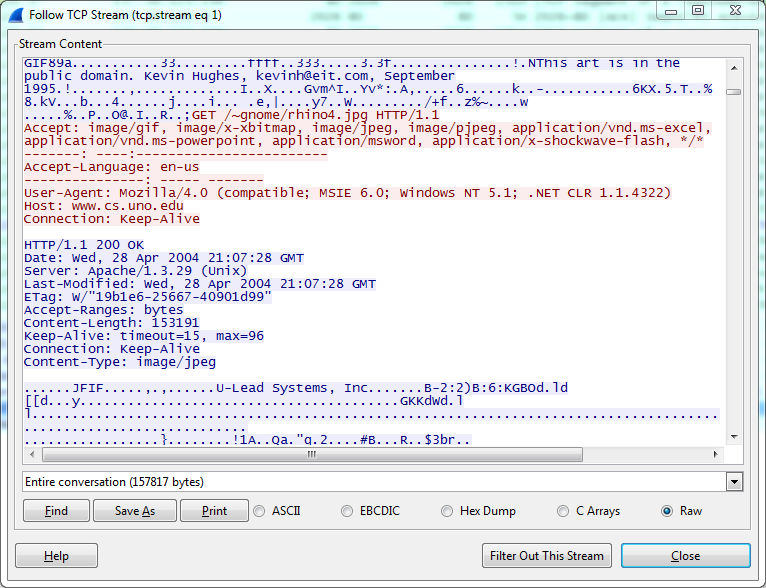

il y a trois conversations IMAP, puis une conversation ftp, affichons le contenu de cette conversation :

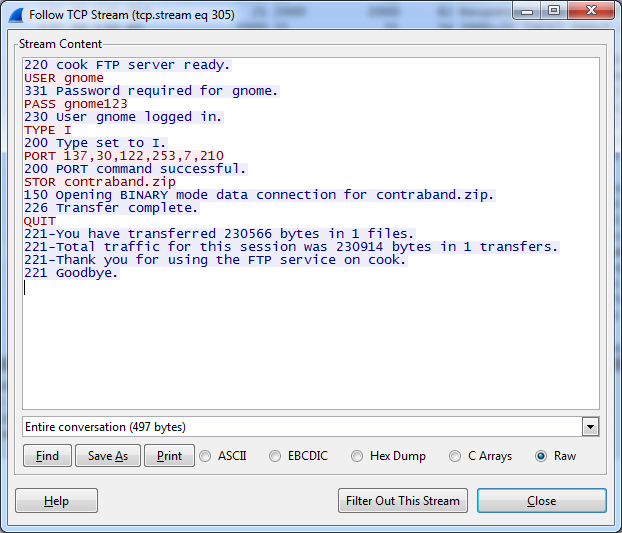

On se rend vite compte de l'envoi d'un fichier zip (entête PK du fichier), de plus, le nom du fichier zippé est rhino.jpg. Cherchons tout de même le nom originel du fichier zip en regardant sur le port de commande de ftp à savoir TCP:21 :

Une fois le flux précédent enrégsitré et dézippé, on aura bien le fichier rhino2.jpg.

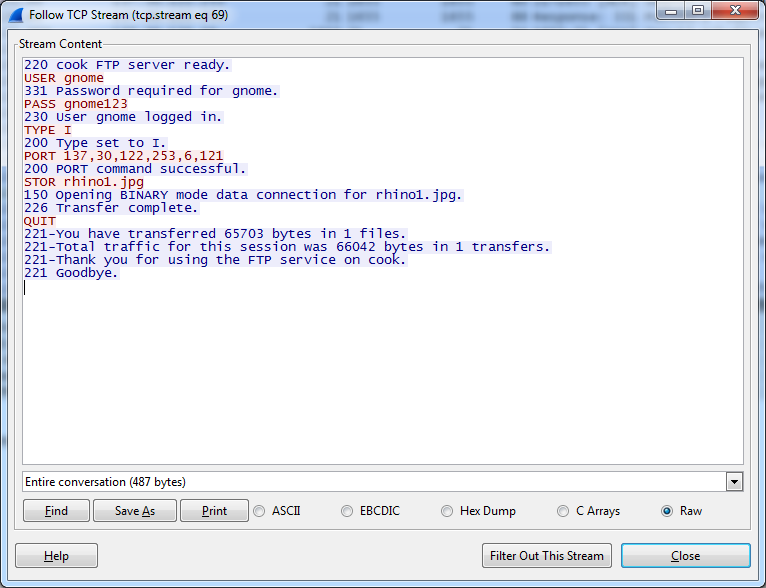

Le flux suivant dans la liste des conversations est une image envoyée par FTP, on trouvera rhino3.jpg. La conversation qui suit est un renvoi de l'image précédente.

Deux conversations plus bas, on trouvera rhino1.jpg :

- Dans rhino2.log:

Dans ce log, on remarque vite une conversation plus importante que les autres:

Nous obtiendrons rhino4.jpg:

Et rhino5.gif dans la conversation suivante.

- Dans rhino3.log:

Dans ce log un exécutable du nom de rhino.exe a été téléchargé. Il semblerait que ce soit DiskPart.

- Dans l'image RHINOUSB.dd

Si on regarde ce que contient cette image:

# fls RHINOUSB.dd r/r 4: gumbo1.txt r/r 6: gumbo2.txt v/v 8101619: $MBR v/v 8101620: $FAT1 v/v 8101621: $FAT2 d/d 8101622: $OrphanFiles

On trouve rien d'intéressant. Si on se penche maintenant un peu plus:

Invocation: foremost -v -o foremost/ -t all -i RHINOUSB.dd Output directory: /mnt/rhino/foremost Configuration file: /etc/foremost.conf ------------------------------------------------------------------ File: RHINOUSB.dd Length: 247 MB (259506176 bytes) Num Name (bs=512) Size File Offset Comment 0: 00104057.jpg 93 KB 53277184 1: 00104249.jpg 405 KB 53375488 2: 00105065.jpg 401 KB 53793280 3: 00105873.jpg 258 KB 54206976 4: 00106393.jpg 6 KB 54473216 5: 00106409.jpg 225 KB 54481408 6: 00106865.gif 11 KB 54714880 (290 x 246) 7: 00106889.gif 4 KB 54727168 (150 x 87) 8: 00335081.jpg 258 KB 171561472 9: 00335017.ole 31 KB 171528704 10 FILES EXTRACTED jpg:= 7 gif:= 2 ole:= 1 ------------------------------------------------------------------

On obtient :

- 7 jpg dont deux de rhinos,

- 2 gifs de rhinos,

- et 1 fichier OLE.

Ce fichier OLE est en fait un fichier word:

# file 00335017.ole 00335017.ole: Composite Document File V2 Document, Little Endian, Os: Windows, Version 5.1, Code page: 1252, Title: She died in February at the age of 74, Author: NO WAY MAN NO WAY MAN NOWAY., Template: Normal.dot, Last Saved By: NOWAY MAN NO WAY MAN NO WAY., Revision Number: 9, Name of Creating Application: Microsoft Office Word, Total Editing Time: 19:00, Create Time/Date: Tue Aug 9 03:17:00 2005, Last Saved Time/Date: Tue Aug 9 03:40:00 2005, Number of Pages: 3, Number of Words: 1022, Number of Characters: 5832, Security: 0

En affichant son contenu, on obtient un journal :

# strings 00335017.ole bjbj She died in February at the age of 74. In August 2001 it wasn't a decision, since the alternative was regret. It wasn't her fault that I didn't go to the drugstore... And then getting her to arrange a time with Lynn, so that I can tell her just with me and Tal there. We were walking from the restaurant to the Irish pub, and who did we run into? Then we had dinner at this really nice restaurant with a patio kind of in Old Town. ... OK. Things are getting a little weird. I zapped the hard drive and then threw it into the Mississippi River. I m gonna reformat my USB key after this entry, but try not to destroy the good stuff. I need to change the password on the gnome account that Jeremy gave me. I can probably just do that at Radio Shack.

Au final, on obtient :

- 3 images dans rhino.log (rhino 1,2,3),

- 2 images dans rhino2.log (rhino4.jpg et rhino5.gif),

- 2 jpgs et 2 gifs dans l'image de la clé USB.

Cela fera un total de 8 images de rhinos.

On observera que rhino2.jog contenu dans rhino.log est aussi contenu dans la cle USB.

Une fois la solution lue, je n'avais pas trouvé les deux images de rhinos dissimulées dans des images d'aligators…et encore moins lu complètement le fichier doc qui explique que des photos étaient cachées et qu'il y a un problème si on en trouve moins de 10.En bref, deux images étaient camouflées par stégano…

4. What happened to the hard drive in the computer? Where is it now?

Au fond du Mississippi

5. What happened to the USB key?

Reformat de la cle

6. What is recoverable from the dd image of the USB key?

Voir plus haut

7. Is there any evidence that connects the USB key and the network traces? If so, what?

Fait état d'un compte “gnome”