Outils d'utilisateurs

ndhquals2016:matriochka-step-1

matriochka-step-1

Le CTF proposait une série de crackme en poupées russes, c'est à dire que chaque binaire contenait le suivant. Voilà la première étape :

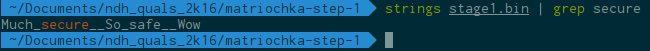

Un binaire Linux 64 bits, rien de particulier… Le flag est directement visible dans les chaines de caractères du programme que l'on peut peut lister avec la commande strings comme ceci :

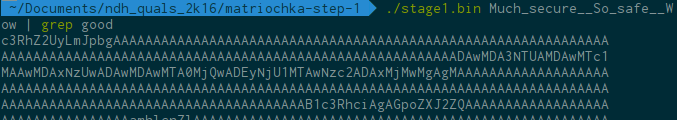

On teste :

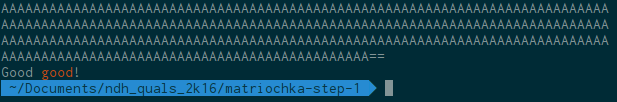

Le flag est donc Much_secure__So_safe__Wow. J'ai ici coupé la sortie du programme car celui balance en fait la suite du CTF ! ![]()

ndhquals2016/matriochka-step-1.txt · Dernière modification: 2017/04/09 15:33 (modification externe)