Outils d'utilisateurs

ndhquals2015:weshgrow

Enoncé :

"HMAC MD5 or HMAC SHA1 are sooo obsoletes and sooo old. And they are clunky and sooo slooow! That is why, from today, we are introducing to the world a new HMAC algorithm. The best one invented ever : it's light, it's fast and it's secure, well it's the BHE or short for 'Best Hash Ever'." (C.E.C. - Cryptography Experts Company) Prove them wrong.

Nous pouvions accéder à l'épreuve via l'URL suivante:

http://weshgrow.challs.nuitduhack.com/

En accédant à cette URL, nous pouvons nous rendre compte que nous avons été redirigé sur la même page, mais avec l'ajout du paramètre hmac en GET.

Exemple:

http://weshgrow.challs.nuitduhack.com/?hmac=ca8473d35a80a5ca4e9f3555c2869f71

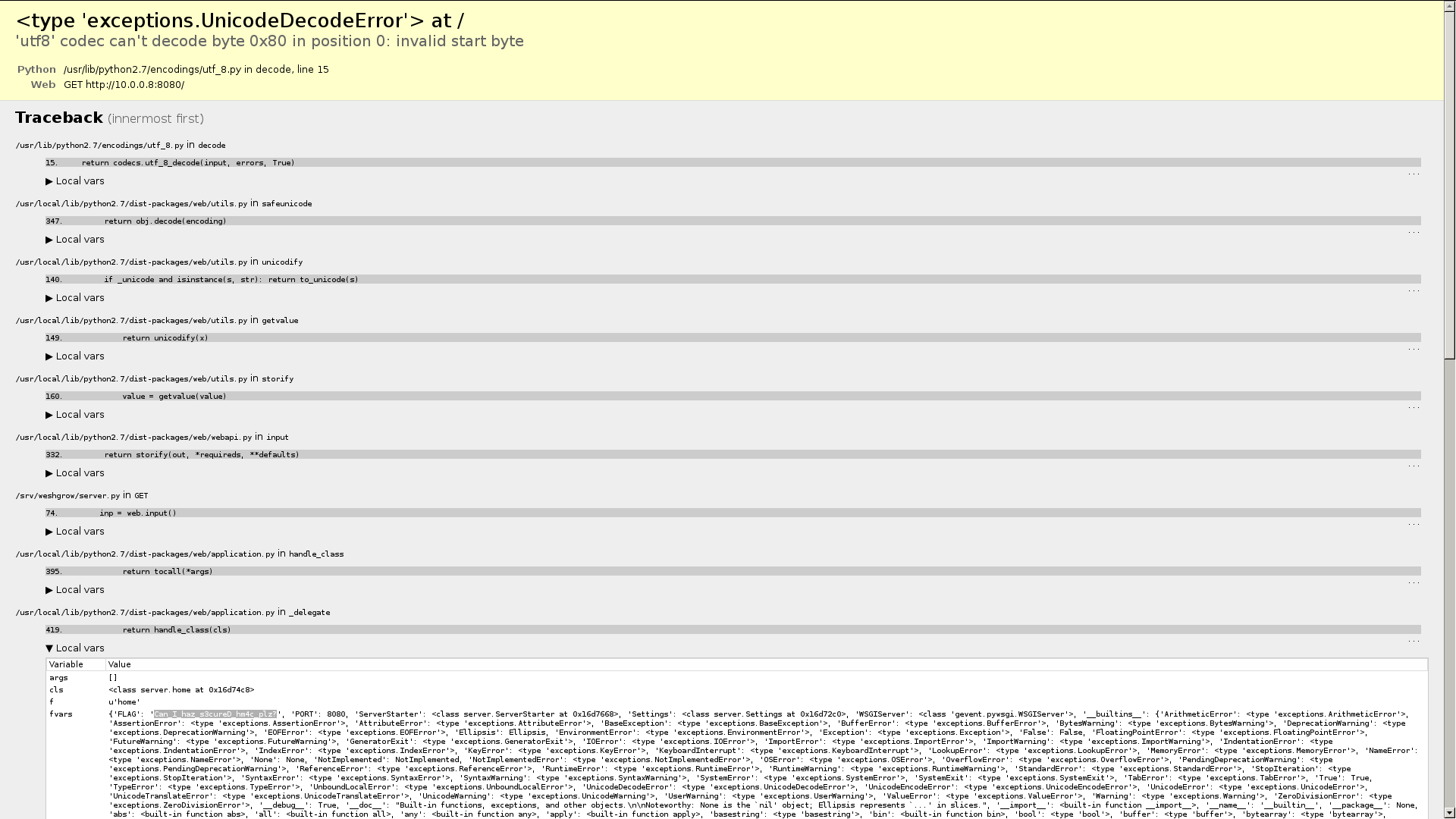

En ajoutant un caractère non-printable en hexadécimal (>=0x80) dans le paramètre hmac, nous accédons à un Traceback de Python:

http://weshgrow.challs.nuitduhack.com/?hmac=%80

Et dans le fichier /web/application.py, on peux y trouver le code source de la page du challenge, et donc en conséquent y trouver le flag: Can_I_haz_s3cureD_hm4c_plz?

ndhquals2015/weshgrow.txt · Dernière modification: 2017/04/09 15:33 (modification externe)