Catch me if you can

On nous donne ici un fichier pcap :

On l'ouvre pour constater que c'est une capture USB. Souvent, les captures USB contiennent des frappes de clavier ou autres informations sensibles. Il n'y a rien d'intéressant dans la capture en elle même donc on peut imaginer que la capture contient plutôt des fichiers qui ont été transférés par USB.

On va utiliser binwalk pour essayer de trouver les fichiers dans le fichier :

Intéressant, de nombreux fichiers apparaissent. Binwalk parle de fichiers zip mais on reconnait plusieurs fichiers caractéristiques comment des .xml ou un MANIFEST. Ce genre de structure rappelle les fichiers Office de Microsoft qui sont en fait de simples zips. Foremost confirme :

Il y a en fait deux fichier ODS qui se cachent là dedans… On a pas réussi à les récupérer automatiquement avec Binwalk ou Foremost mais BuRner a bien bosser et en jouant sur les paquets pairs/impairs il a réussi à nous sortir les deux fichiers ! ![]() (Je te laisse détailler ta méthode, c'est intéressant !)

(Je te laisse détailler ta méthode, c'est intéressant !)

Les deux ODS sont corrompus mais on peut utiliser la fonction de réparation d'Excel pour tout de même les ouvrir ! Le premier fichier c'est du troll :

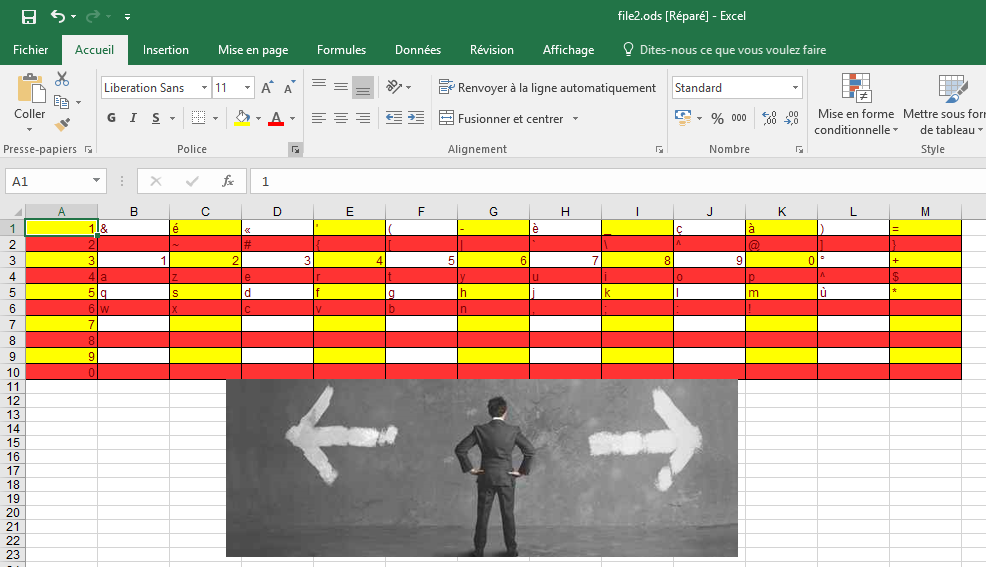

Le deuxième fichier, c'est déjà mieux :

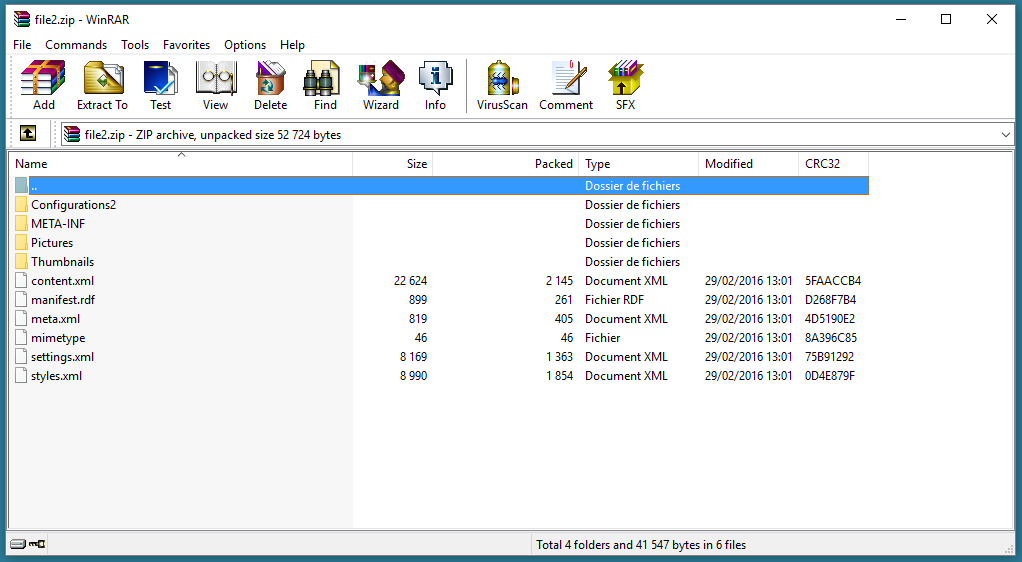

On a ce qui ressemble à un clavier, avec des caractères… Bon, à voir ce qu'on en fera… On va revenir un peu sur la structure des ODS. Ce sont des zips donc on peut les extraire et voir si il n'y a rien d'anormal à l'intérieur :

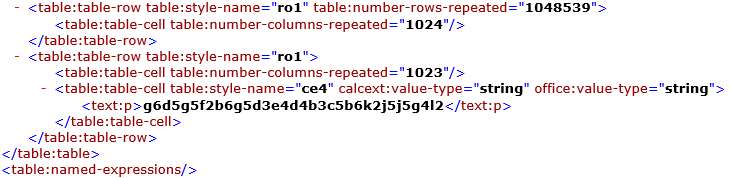

Dans les fichier du premier ODS, rien d'intéressant. Mais le content.xml du second, on peut apercevoir une chaine de caractères un peu louche :

g6d5g5f2b6g5d3e4d4b3c5b6k2j5j5g4l2

C'est cool ça ! Cette chaine est en réalité présente dans une cellule de l'ODS mais elle est trop “loin” pour que l'on puisse la voir… Et en plus ça ressemble vachement à une suite de coordonées tableur (lettre+chiffre). On repense au clavier de tout à l'heure et il n'y a plus qu'à lire les coordonnées pour taper virtuellement sur ce clavier et avoir le flag :

ndh[wh3re1sw@lly]

Merci BuRner et Seb ! ![]()